Araştırmacılar, şifreli chip üzerinde sistem şifrelerini açmak, değiştirmek ya da çalmak için kullanılabilecek olan Elektrik ve Elektronik Mühendisleri Enstitüsü (IEEE) P1735 kriptografi standardının uygulanmasında birkaç büyük açık buldu.

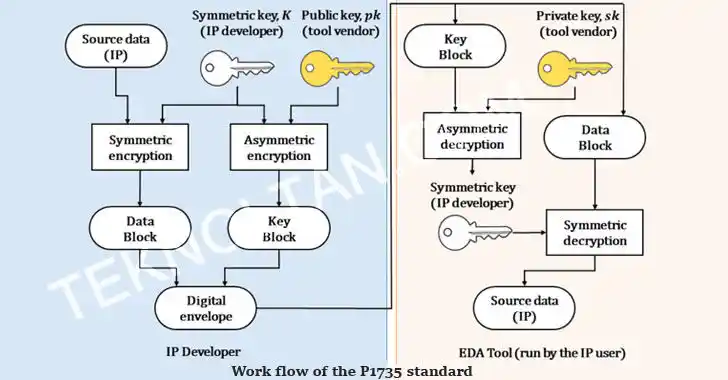

IEEE P1735 düzeni donanım ve yazılımdaki elektronik tasarım fikri mülkiyetlerini (IP) şifrelemek üzere tasarlandı, böylece yonga tasarımcıları IP’lerini bilgisayar korsanlarına ve diğer meraklı gözlerden koruyabilirler.

Mobil ve gömülü aygıtların çoğunluğu, bir radyo frekansı alıcısı, bir analogdan dijitale dönüştürücü gibi bir çok IP’den (yani yeniden kullanılabilir tasarım özellikleri topluluğu) oluşabilen tek bir entegre devre olan bir SoC (SoC) bir dijital sinyal işleme ünitesi, bir grafik işleme ünitesi, bir şifreleme motoru.

Bu nedenle, bu lisanslı IP’ler satıcıları için oldukça değerli olduğundan, satıldıktan sonra onları tersine mühendislikten korumak için IEEE, elektronik tasarım IP’yi şifrelemek için P1735 standardını geliştirmiştir.

Ancak, Cuma günü ABD Department of Homeland Security’s US-CERT tarafından yayınlanan bir uyarıda IEEE P1735 standardının hatalı olduğu konusunda uyarıda bulundu.

“US-CERT, “En feci durumlarda, [bu hatalar], altta yatan tüm düz metin IP’nin kurtarılmasına izin veren saldırı vektörlerine (dolgu-oracle saldırıları gibi) olanak tanır” diye belirtti.”

“IEEE P1735’in uygulamaları, bir saldırganın diğer etkileri yanında anahtarsız düz metin fikri mülk edinmesine izin veren kriptografik saldırılara zayıf olabilir.”

BD-CERT uyarıcısı , University of Florida araştırmacıları tarafından yayınlanan ” Kötü Kriptografik Uygulamayı Standardize Etme” başlıklı yeni bir akademik makalenin ( PDF ) ardından IEEE P1735 standardında toplam yedi güvenlik açığı keşfedip rapor etti.

Atanan CVE Kimlikleri ile P1735 standartındaki tüm güvenlik açıklarının listesi:

CVE-2017-13091: Standardın AES-CBC modunda yanlışlıkla belirtilen dolgu, bir şifre çözme kahinası olarak bir Elektronik Tasarım Otomasyonu (EDA) aracının kullanılmasına izin verir.

CVE-2017-13092: Yanlış tanımlanan HDL (donanım tanımlama dili) sözdizimi bir EDA aracının şifre çözme kahinası olarak kullanılmasına izin verir.

CVE-2017-13093: Şifrelenmiş fikri mülkiyet hakları (IP) şifre biçimlerini donanımsal Truva atlarını içerecek şekilde değiştirme.

CVE-2017-13094: Şifreleme anahtarının değiştirilmesi ve anahtarı bilmeden herhangi bir IP'de donanım trojanlarının eklenmesi.

CVE-2017-13095: Bir lisans karşılığında bir lisans reddi yanıtının değiştirilmesi veya tam tersi.

CVE-2017-13096: Erişim denetiminden kurtulmak veya erişim denetimini rahatlatmak için bir AES anahtarının RSA şifrelemesini içeren Hak Yasası Modifikasyonu.

CVE-2017-13097: Lisans gereksiniminden kurtulmak veya lisans gereksinimini azaltmak için Hak Yasası'nın değiştirilmesi.Temel güvenlik açığı (CVE-2017-13091), IEEE P1735 standardının AES-CBC modunun kullanımında bulunmaktadır.

Standart, herhangi bir özel doldurma planı için herhangi bir öneri yapmadığından, geliştiriciler sık sık yanlış düzeni seçerler; bu da saldırganların sistemin çip üzerindeki planlarını şifresini çözmek için iyi bilinen bir klasik doldurma-oracle saldırısı (POA) tekniğini kullanmalarını sağlar anahtar bilgisi.

Araştırmacılar, “Gizlilik saldırıları, tüm düz metin IP’sini ortaya çıkarabilirken, bütünlük saldırısı bir saldırganın şifreli IP’ye donanımlı truva atı yerleştirmesine olanak tanıdığını” belirtti.

“Bu, standardın öngördüğü herhangi bir korumayı yok etmekle kalmıyor aynı zamanda IP’nin risk primini de arttırıyor” dedi.

Araştırmacılar ayrıca, basit gizlilik saldırılarının karmaşıklığı azaltabilecek çeşitli iyileştirmeler önermişti.

IEEE P1735 şemasını güvensiz bir şekilde kullanan sağlayıcılar, US-CERT tarafından önceden uyarıldı. ABD-CERT tarafından temasa geçen satıcılar arasında AMD, Intel, Qualcomm, Cisco, IBM, Samsung, Synopsys, Mentor Graphics, Marvell, NXP, Cadence Tasarım Sistemleri, Xilinx ve Zuken yer alıyor.

Yukarıdaki tüm satıcıların bu güvenlik açıkları açısından potansiyel bir risk taşıdığına inanılmaktadır, ancak bugüne kadar onaylanmamıştır.

Araştırmacılar, EDA yazılım geliştiricilerinin bu sorunları çözmek için uygulayabilecekleri hızlı düzeltmeleri önerdi. Kullanıcıların EDA yazılım tedarikçilerinden bir güncelleme beklemeleri ve mevcut olduklarında uyarlamaları önerilir.