Yerel ağda Man in the Middle saldırılarının önüne Arp Inspection metodu kullanılarak geçilebilir. Switch üzerinde yapılan güvenlik ayarı sâyesinde Arp Inspection etkin hâle getirildiği zaman IP adreslerinde yapılan MAC adres değişiklikleri tespit edilebilir. Arp Inspection IP ve MAC adreslerinin kaydını aynı tabloda tutar. Tablodaki kaydın hâricinde bir saldırı verisi geldiğinde bunu algılar ve engeller. Ayrıca switch üzerinde statik ARP girdileri oluşturularak da bu saldırı önlenebilir ancak bu teknik hayli zahmetli olduğu için Arp Inspection kullanmanızı tavsiye ederiz.

CDP Flood ve MAC Flood Saldırılarının Engellenmesi

Nedir bu CDP Flood?

Bir port üzerinden switch cihazına milyonlarca CDP paketi göndererek switch’in CPU değerlerinin yükselmesi sonucu servis dışı kalması olayına CDP Flood diyoruz.

Peki ya MAC Flood?

Çalışma mantığı CDP flood ile hemen hemen aynıdır. Belirli bir fiziksel port üzerinden milyonlarca değişik MAC adresi yollandığında switch, MAC tablosuna bakmayı keser ve bir HUB gibi çalışmaya başlar. Bu sâyede saldırgan MITM saldırısına gerek kalmadan açtığı sniffer vâsıtasıyla ağ trafiğini dinleyebilir.

Nasıl Engellerim?

Switch üzerinde yapılacak olan Port Security konfigürasyonu ile switch bir tablo oluşturarak hangi fiziki portta hangi MAC adreslerinin bulunduğunun kaydını tutar. Eğer herhangi bir porttan bu kayıtlar hâricindeki farklı bir MAC adresi gelirse -yapılan ayarlamaya göre- port kapatılabilir. Böylece MAC Flood saldırısından korunmuş olursunuz.

Ayrıca router cihazları üzerinde son kullanıcılara ayrılmış arayüzlerde CDP kapatılmalıdır. Passive Interface konfigürasyonuyla bunu yapmak mümkündür. Aksi takdirde saldırgan CDP paketlerini görebilir ve bu sâyede cihazlar hakkında bilgi toplayabilir.

STP Üzerinden Gerçekleştirilen Saldırılar

Ağa gönderilen sahte STP paketleri aracılığıyla Root Bridge değiştirilerek ağın çökmesi sağlanabilir. Ya da saldırgan kendisini Root Bridge olarak gösterip MITM atak yapmayı deneyebilir. Ve yine ağa sürekli gönderilen STP paketleriyle switchin CPU değeri yükseltilerek cihaz servis dışı bırakılabilir.

STP Saldırılarını Önlemek

STP saldırılarını engellemek için Bpdu Guard ve Root Guard özelliklerini switch üzerine aktive etmelisiniz. Bpdu Guard port gönderilen sahte BPDU paketlerini engellerken Root Guard özelliği ise başka bir switchin Root Bridge olmasının önüne geçer.

VLAN Atlama (Hopping) Saldırısı

VLAN atlama (hopping) atağı; saldırganın normal şartlar altında ulaşamayacağı bir VLAN’e erişmesini sağlayan bir saldırı çeşididir. Başarılı bir saldırı sonucunda hangi VLAN’de bulunulduğu fark etmeksizin diğer tüm VLAN’lere erişilebilir.

Alınabilecek Tedbirler:

1) Native VLAN’i kullanıcılar için kullanılmamalıdır.

(config-if)# switchport trunk native vlan 999

(config-if)# switchport trunk native vlan tag

2) Varsayılan VLAN için “1” hâricinde bir değer atanmalı ve bu VLAN kullanıcılar için kullanılmamalıdır.

(config-if)# switch access vlan 2

3) Kullanılmayan portlar kapatılmalı, varsayılan VLAN dışında bir VLAN’e dâhil edilmelidir.

VTP Saldırıları

VTP, ağ anahtarları üzerinde yeni sanal ağ ekleme ve silme gibi işlemlerden sorumludur. Eğer ki VTP versiyon 1 kullanılır ve şifresiz şekilde konfigüre edilirse ağa gönderilen sahte VTP paketleriyle ağ anahtarının CPU değeri yükseltilebilir, daha önce oluşturulan sanal ağlar silinebilir.

Önlem:

VTP versiyon kullanmayın ve muhakkak bir şifre atayarak konfigüre edin.

DHCP Atakları

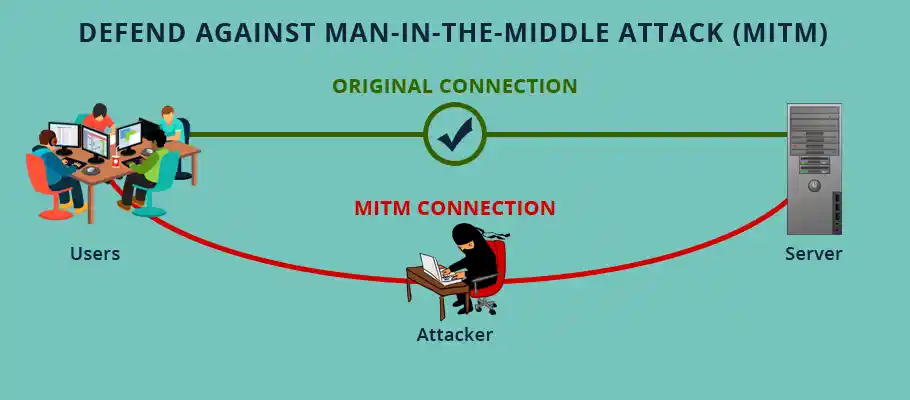

Saldırgan, IP dağıtarak kendisini default gateway olarak gösterir ve tüm ağ trafiğinin kendi üzerinden çıkmasını sağlar. Yani bir MITM saldırısı gerçekleştirmiş olur. Ayrıca sürekli discovery paketleri yollamak suretiyle IP adreslerini bitirir ve ağa bağlanmaya çalışan kullanıcıların IP adresi almasını engeller. Böylelikle servis dışı bırakma saldırısı gerçekleştirmiş olur.

DHCP Ataklarından Korunmak

Ağ anahtarı üzerinde DHCP Snooping özelliğini aktive ederseniz güvenilmeyen portlardan gelen saldırı paketlerini engellemiş olursunuz.

DNS Önbellek Zehirlenmesi

Bir DNS sunucuya belleğinde bulunmayan ya da üzerinde tutulmayan bir kayıt için sorgu yapılarak bu sorgunun kaynak portunu ve txid değerini tahmin yoluyla DNS sunucusuna dönecek cevap taklit edildiğinde DNS üzerine yanlış bilgiler konumlandırmak mümkün hâle gelir. Örneğin saldırgan tarafından, zehirlenen DNS sunucusunu kullanan kişilerin online bankacılık işlemi için girdiği siteler, sahte bir siteye yönlendirilerek bilgileri çalınabilir.

Bu saldırıları DNSSEC uygulaması aracılığıyla güvenli doğrulama yaparak engelleyebilirsiniz.