Açılımı Wi-Fi Protected Access 2 (Wi-Fi Korumalı Erişim 2)dir. Wi-Fi Allience tarafından kablosuz ağları güven altına almak için geliştirilmiş, güvenlik protokol ve sertifika programıdır. Wifi Alliance 2003 yılında Wpa yı kullanıma sunmuş ancak bazı güvenlik zaafiyetlerinden dolayı 2004 yılında daha karmaşık bir yapıya sahip olan Wpa2’yi desteklemiş ve genel kullanım için kabul edilmiştir.2004’ten önceki ağ kartları Wpa2Yi desteklememektedirler.

Wpa2’nin Yapısı

Wpa2 Aes şifreleme algoritmasını zorunlu olarak desteklemektedir. tüm wifi cihazlarının wpa2 sertifikası alması zorunlu kılınmıştır. AES uzunluğu 128 bitte sabit olan blok ile uzunluğu 128, 192 ya da 256 bit olan anahtarlar kullanır.

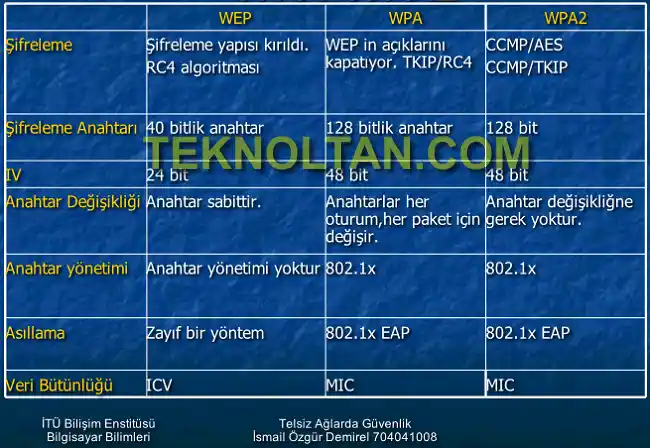

Wep, Wpa ve Wpa2 arasındaki farklar

Son zamanlarda Ortadaki adam anlamına gelen Man İn The middle attack saldırı yöntemleri ile kablosuz ağların güvenilirliğini tehdit aldına alan bu tür için Wpa2 nin hacklenmesi artık hiçbir kablosuz ağda güvenliğin olmayacağı anlamına geliyor.

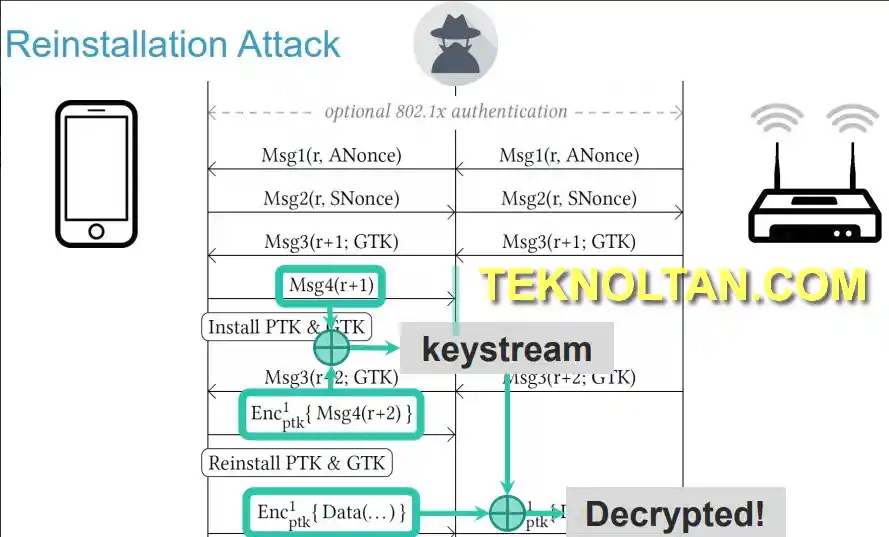

IMEC-DistriNet araştırmacılarından Mathy Vanhoef tarafından keşfedilen Krack attack saldırısı trafik şifreleme anahtarı oluşturmak için kullanılan WPA2 Handshake protokolünü etkileyerek oluşur. WPA2 protokolünün 4 Yönlü “handshake” mekanizmasını hedef alır. Handshake el sıkışması anlamına gelir. modemle bağlantının kurulmasını sağlayan şifreli pakettir. Hedef protokol bu girişimi yabancı saldırı olarak algılamayıp dışarıdan gelen bu müdahaleyi kendinden biri görerek kabul edip saldırganı onaylamasına olanak sağlıyor.

Günümüzde ki tüm Wi-Fi ağlarında 4 yönlü el sıkışma tekniği kullanılmaktadır. WPA2’ye yönelik tüm saldırılar, Krack Attack adı verilen bu yeni saldırı tekniği ile kullanılmaktadır.

Saldırı WPA2 protokolünün 4 yönlü el sıkışmasına yapılır. Bu el sıkışma işlemi, istemci şifreli bir ağa katılmak istediğinde ve hem istemci hem de erişim noktasının doğru kimlik bilgilerine sahip olduğunu onaylamak için kullanılır.

Bir istemci bir ağa katıldığında, yeni bir şifreleme anahtarı anlaşması için 4 yönlü el

sıkışması uygulanır. Bu anahtar, 4 yönlü el sıkışma mesajlarından en az 3’ünü aldıktan sonra yükleyip kabul eder. Anahtar yüklendikten sonra, normal veri çerçevelerini bir şifreleme protokolü kullanarak şifreler. Bununla birlikte, mesajlar kaybolabilir veya düşebilir, çünkü Erişim Noktası (AP) mesaj olarak 3 uygun cevabı almazsa tekrar geri iletir.İstemci 3 mesajını birden çok kez alabilir. Bu mesajı her aldığında, aynı şifreleme anahtarını yeniden yükler ve böylece paket numarasını sıfırlayarak şifreleme protokolü tarafından kullanılan tekrar kayıt sayacına alır. Herhangi bir Saldırgan, 4 yönlü el sıkışmasında ki 3 numaralı iletinin yeniden gönderilmesini sağlayarak , tekrar tekrar sıfırlayıp doğru iletiyi alana kadar bu işlemi tekrarlayabilir. mathyvanhoef Saldırı metot’unu geliştirirken kullandığı script i yayınlamamış.

Saldırı Mantığı

Hedef ağ ile aynı SSID’ye sahip olan ve farklı kanalda çalışan sahte bir ağ oluşturulur. Kullanıcı ağa bağlanmak istediğinde saldırganın gönderdiği paketler nedeniyle sahte ağa bağlanır. Şifreleme protokolündeki açık ile şifreleme anahtarı değiştirilir ve kullanıcının tüm trafiği görüntülenir.

Bu saldırıda amaç kişinin sahte ağa bağlanmasını sağlamak ve Net te gezinirken kullandığı browserinden Şifrelenmiş veri SSL HTTPS gibi verilerin dışına atarak Http de direk bağlantı sağlamasını verilerin şifresiz şekilde ağ yoluyla aktarmayı içerir..

Bu tür saldırılara yönelik bir çok expoloit geliştirilmiştir. Easy creds gibi bir kaç Kullanım şeklide mevcuttur.. Bazı eklentiler kullanarak bu şekilde saldırı şekilleri geliştirebilirsiniz..

ve bu tarz araçlardan yararlanırlar.. Bu araçlarla sistemden veri alışverişi artırılmış kontrol altına almış olursunuz..

* screen

* freeradius (with wpe patches)

* hamster

* ferret

* sslstrip

* dsniff

* urlsnarf

* metasploit

* airbase-ng

* airodump-ng

* hostapd

* mdk3

* ipcalc

* asleap

Korunma yolları

Bu saldırıda asıl amaç wp2 sistemlerinde bir açık keşfediyorsun bu açıktan yola çıkarak bir saldırı metodu geliştiriyorsun o saldırıyla kurbanlarının datalarını ele geçiriyorsun.. Biraz araştırdım geliştirdiği Scrpiti yayınlamamış bulamadım..

Bu tür saldırılardan korunmanın yolları belirlidir. Sosyal mühendislik alanında bilgili olmanız gereklidir. Size sahte ağı benzer ağı atan Kötü niyetli kullanıcının ağına düşmemek için bağlanacağınız ağın sinyal kalitesini bağlantı adının gerçekliğini ne kadar mesafelerde olduğuna dikkat ederek Bağlanmaya çalışmaktır.. Bu şekilde sizleri korunmasız bir alana almasını engellemiş olursunuz. Tabi bu tarz saldırıları bizler yemeyiz Tecrübesiz kullanıcılar için risk taşır..

Krack Attacks ile ilgili bir video ;